DarkSide 랜섬웨어는 2020년 8월경에 등장한 랜섬웨어 입니다

파일 암호화는 물론 암호화 이전에 데이터를 유출 하여 이중으로 협박하는 방법을 사용 합니다

2021년 5월에는 미국의 국가 기반 시설인 콜로니얼 파이프라인을 공격하여 파일 암호화는 물론 100GB 상당의 내부 데이터를 유출하여 50억원 이상의 몸값을 받아 내어 큰 이슈가 되었습니다

DarkSide 랜섬웨어 감염 경로에는 원격제어(RDP), 피싱(Phishing), 소프트웨어의 취약점을 이용하여 시스템 내부에 접근하여

7-ZIP, Putty, RClone과 같은 정상적인 프로그램으로 내부 데이터를 유출 시키며

Metasploit Framework, Mimikatz, BloodHound, Cobalt Strike, Windows PowerShell 등의 프로그램을 사용하여 악성코드를 설치 합니다

랜섬웨어가 실행 되면 파일 암호화에 방해가 될수 있는 프로세스를 종료 또는 삭제 시키며, 시스템 복원을 무력화 시킵니다

파일 암호화 동작시 특징으로 시스템에 드라이브가 여러개 존재 할 경우 하나의 랜섬웨어 프로세스가 순차적으로 드라이브를 암호화하는 것이 아니라

각 드라이브 별로 랜섬웨어 프로세스가 실행되어 암호화 속도가 빠르 다는 점 입니다

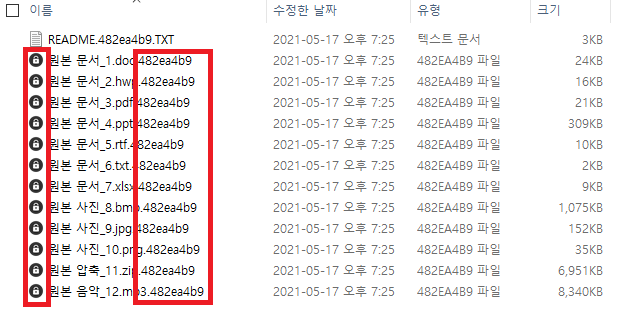

파일 암호화가 되면 아이콘 모양과 확장자가 변경 됩니다

확장자 변경은 "문서.txt.<Random 8자리 영문, 숫자>" 형태로 변경 되며

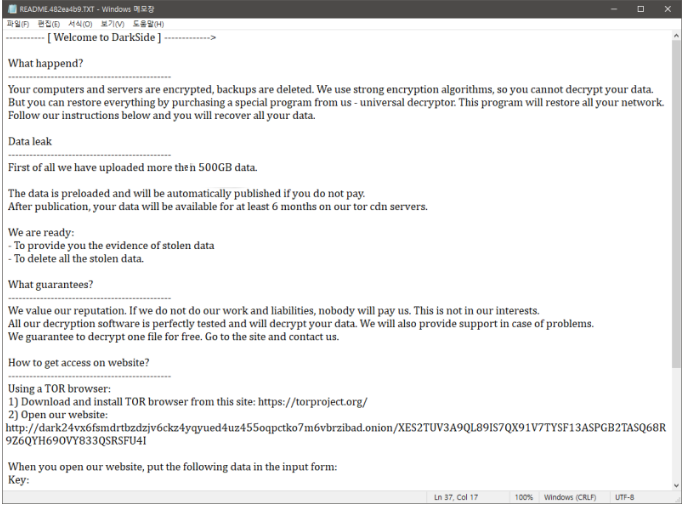

안내 파일은 <README.변경된 Random 8자리 영문, 숫자.txt> 파일이 각 폴더마다 생성 됩니다

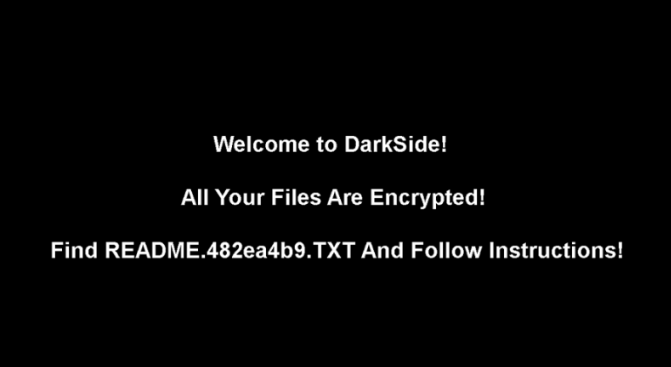

파일 암호화가 시작되면 바탕화면을 아래의 그림 처럼 변경을 합니다. 메세지 내용에는 변경된 확장자를 포함한 안내 파일을 참고 하라는 내용이 있습니다

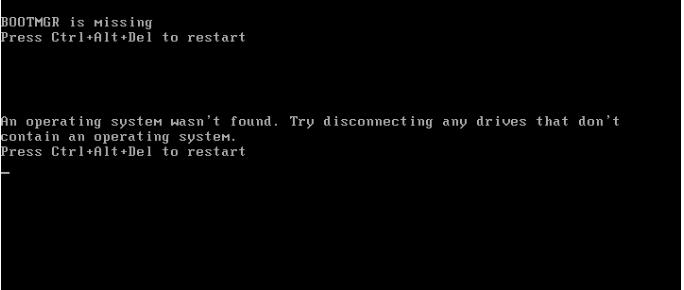

또한, 시스템이 MBR 방식의 부팅인 경우 bootmgr 파일까지 암호화 되어 재부팅시에 오류가 나면서 부팅이 안되는 증상도 있습니다

이번 DarkSide 랜섬웨어의 콜로니얼 파이프라인 공격은 미국 정부 차원에서 대응을 하면서 현재 더 이상의 활동은 보이지 않지만

변종등의 방법을 통해 활동을 재개 할 가능성이 있습니다

해커에게 몸값을 지불한다고 해도 복구에 대한 보장은 없습니다

가장 확실한 방법은 방화벽 구축및 백업웨어를 이용한 백업이 절실히 요구 됩니다

데이터 잃고 후회하지 말고, 잃기전에 대비 해야 합니다