Monster 랜섬웨어는 Installed Updates 폴더 이름으로 표시하며 마치 윈도우 업데이트에 관련된 폴더 처럼 아이콘 모양을 하고 있습니다

사용자가 해당 아이콘을 더블 클릭 할 경우 등록된 레지스트리 키값에 의해 제어판의 설치된 업데이트 창을 보여 줍니다

이는 사용자가 랜섬웨어 파일에 접근 하지 못하도록 하기 위한 것으로 보입니다

실제 폴더 이름은 Installed Updates.{D450A8A1-9568-45C7-9C0E-B4F9FB4537BD} 입니다

폴더 이름 중 D450A8A1-9568-45C7-9C0E-B4F9FB4537BD은 레지스트리에 등록된 설치된 업데이트 정보를 표시하는 키값 입니다

폴더 내부의 파일을 확인 해 보면 <Random>.exe로 생성된 랜섬웨어 악성 실행 파일과 암호화에 사용되는 키 파일(.sys)이 포함되어 있습니다

Monster 랜섬웨어가 실행되면 원활한 파일 암호화를 위해 다수의 프로세스를 종료 시키고 다수의 서비스를 중지 시킵니다

또한, .bat, .com, .sys, .cmd, .dll, .cpl, .lnk, .msc, .hta, .log, .pif, .scr, .msp의 확장자를 가진 파일은 암호화를 하지 않습니다

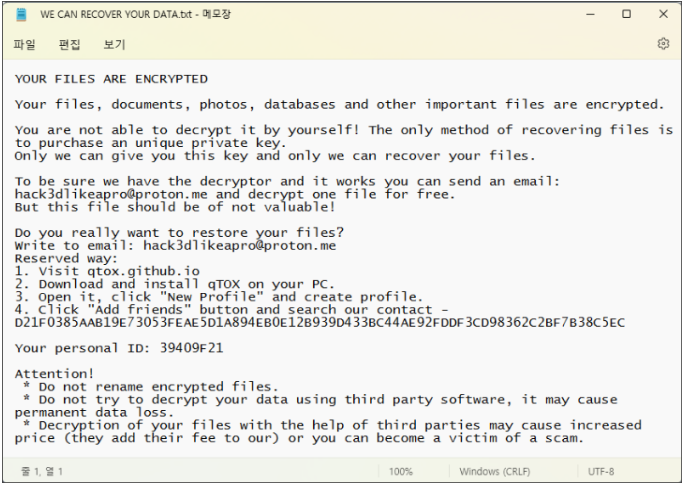

확장자 변경은 "문서.txt.{<Random>}.hack3dlikeapro" 현태로 변경 되며

예) 문서.txt.[4230DF49].hack3dlikeapro

안내 파일은 "WE CAN RECOVER YOUR DATA.txt" 파일이 각 폴더 마다 생성 됩니다

파일 암호화가 완료된 후에는 파일 암호화에 사용된 파일을 자동 삭제하는 명령어가 실행 됩니다

해커에게 몸값을 지불한다고 해도 복구에 대한 보장은 없습니다

가장 확실한 방법은 방화벽 구축및 백업웨어를 이용한 백업이 절실히 요구 됩니다

데이터 잃고 후회하지 말고, 잃기전에 대비 해야 합니다